Como prácticamente cualquier dispositivo electrónico, ya se ha conseguido hackear un AirTag para poder alterar su firmware (sistema operativo embebido) y con eso conseguir que cuando se acerca a un iPhone, la URL que da y que normalmente se utiliza para poder devolver lo que se ha perdido a su propietario, pueda ofrecer en su lugar una URL elegida arbitrariamente por el hacker.

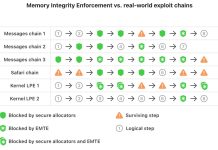

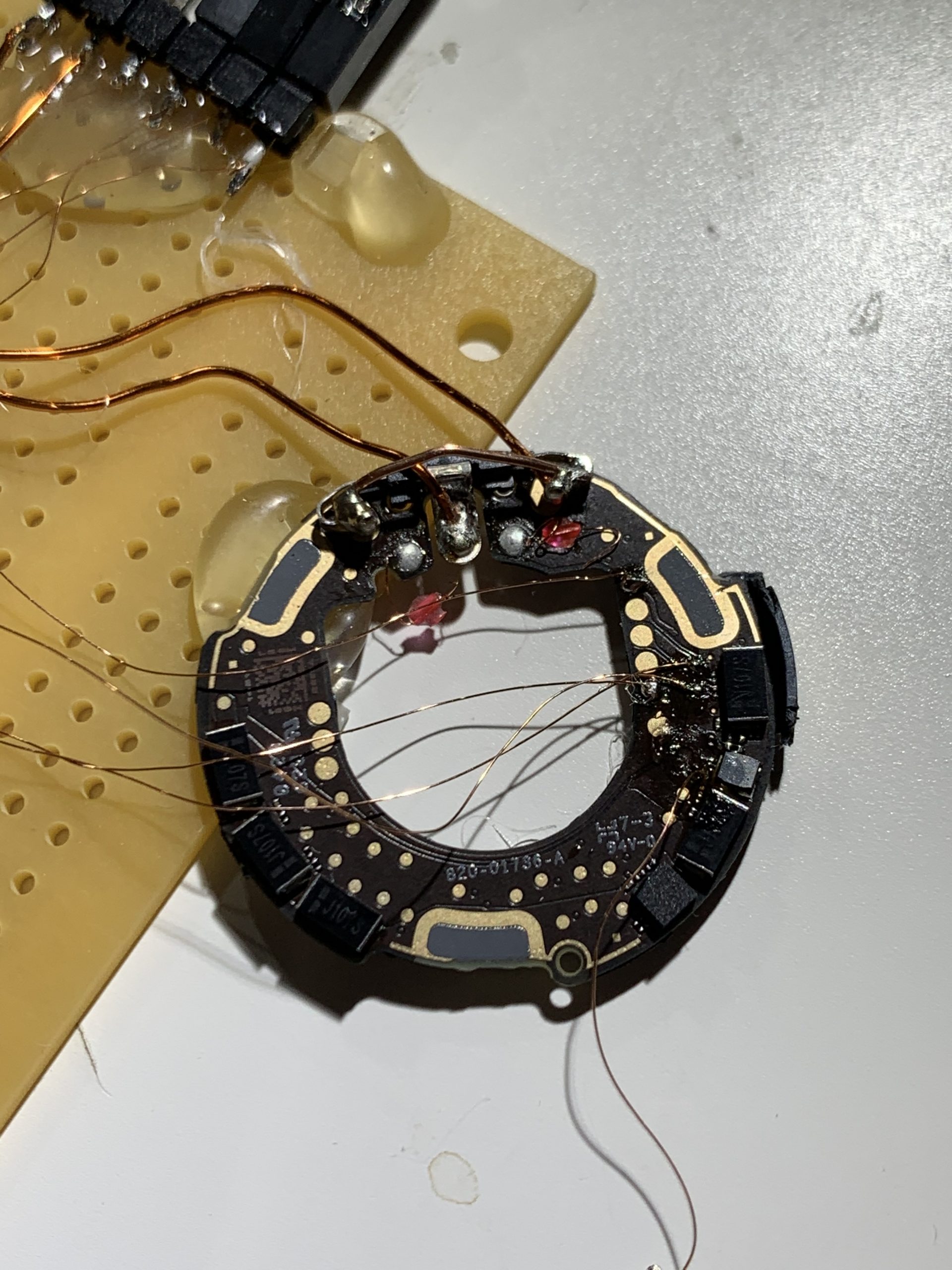

Como puedes ver en la imagen de arriba, el proceso es muy complicado. Hay que soldar una serie de cables a diferentes lugares de la placa base para poder acceder primero y reprogramar después el microcontrolador que contiene un pequeño ordenador basado, de nuevo, en una CPU ARM de muy bajo consumo, concretamente un Cortex M4.

Tras hacer un volcado, modificar el contenido y subiéndolo (flasheándolo) de nuevo en el almacenamiento de ese microcontrolador, se puede conseguir esta hazaña.

Built a quick demo: AirTag with modified NFC URL 😎

(Cables only used for power) pic.twitter.com/DrMIK49Tu0

— stacksmashing (@ghidraninja) May 8, 2021

Aunque por ahora lo que muestra este hacker es sólo que lo ha conseguido, no es algo que se sepa públicamente y aunque se haga público, es necesario tener acceso a un AirTag para poder modificarlo de esta manera. Lamentablemente, algo así se podría utilizar para hacer ataques de phishing, haciendo que una persona que lo encuentre visite una URL maliciosa que, aprovechando otras vulnerabilidades que pudieran existir en Safari o en iOS, comprometer la seguridad de un iPhone.

Por esta razón, siempre es muy importante tener el sistema operativo de tu iPhone actualizado a la última versión, siempre que sea posible.