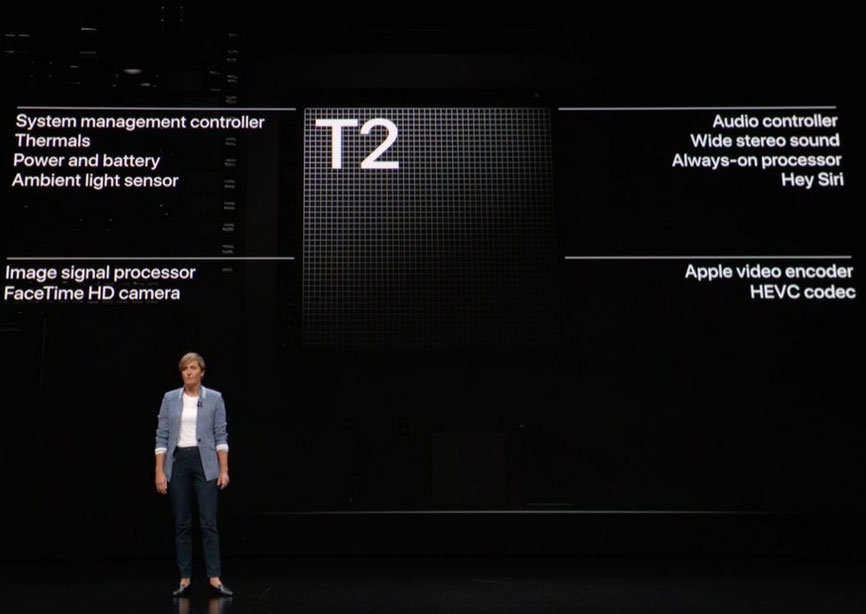

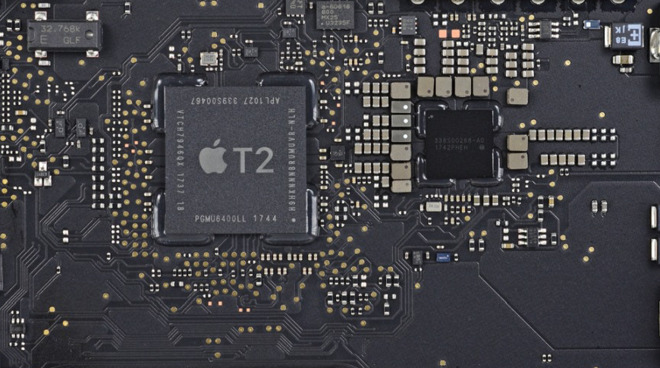

En el año 2018, Apple no podía esperar a tener sus propios chips funcionando en los Macs, y algunas de las funcionalidades que nos traen además de la nueva arquitectura ARM y un consumo mucho más bajo, son las funcionalidades de seguridad, como el enclave seguro en donde se guardan las contraseñas o el cifrado de datos en el disco. Son funciones que los procesadores de Intel no traen, y por lo tanto, Apple tuvo que implementar en un chip propio, que cubre esas funcionalidades de seguridad y también alberga una controladora de disco para poder cifrar y descifrar datos en tiempo real.

Además de esas funciones, el T2 añadía a un sistema con CPU de Intel muchas de las mejoras añadidas que tenía, por entonces, una CPU de iPhone, y que con el paso del tiempo pasaron a tener también los Macs con el M1. Codificación y de-codificación de vídeo, administración de energía, sensores de iluminación, etc – todo se incluye en ese chip T2.

Hoy, el chip T2 es noticia precisamente por algo diametralmente opuesto. Se ha encontrado una vulnerabilidad en el mismo que permite desbloquear un Mac con un sistema que permite probar muchas contraseñas y que en un período de tiempo razonablemente corto, permite entrar y tomar cualquier fichero que albergue un Mac.

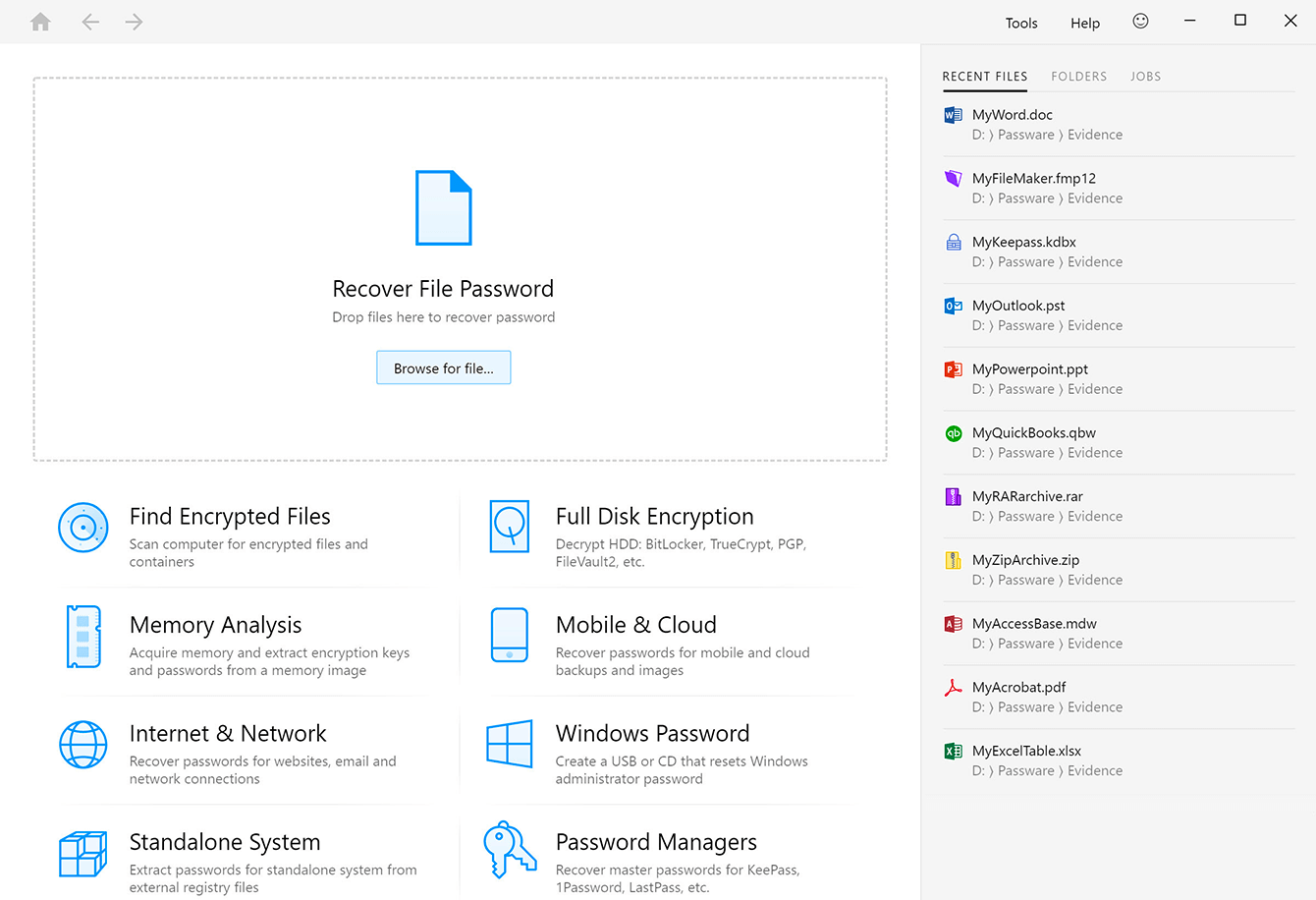

Aunque el proceso es bastante más largo que en las habituales aplicaciones que comprueban miles de contraseñas por minuto en una cuenta online, es sólo cuestión de tiempo, y no demasiado si utilizas una contraseña relativamente fácil de averiguar. La herramienta utilizada para conseguirlo es Passware, un software carísimo pero que obviamente es poco dinero para agencias de seguridad o gobiernos de muchos países. La herramienta cuesta mil dólares porque no va dirigida a un público común y corriente.

El T2 tiene un sistema para detectar muchos intentos de entrada fallidos que bloquea la posibilidad de introducir más contraseñas cuando uno se equivoca muchas veces, como es el caso de Passware. Sin embargo este programa, por alguna razón, es capaz de saltarse esa limitación y conseguir muchos intentos erróneos sin que se bloquee el Mac. El programa tiene un diccionario de más de medio millón de econtraseñas habitualmente utilizadas en muchos sistemas y que se han filtrado previamente por alguna razón.

Estos son los Macs que utilizan un chip T2.

- Mac mini (2018)

- iMac (Retina 5K, 27 pulgadas, 2020)

- iMac Pro

- Mac Pro (2019)

- Mac Pro (en formato Rack, 2019)

- MacBook Pro (13 pulgadas, 2020, 2 puertos Thunderbolt 3)

- MacBook Pro (13 pulgadas, 2020, 4 puertos Thunderbolt 3)

- MacBook Pro (16 pulgadas, 2019)

- MacBook Pro (13 pulgadas, 2019, 2 puertos Thunderbolt 3)

- MacBook Pro (15 pulgadas, 2019)

- MacBook Pro (13 pulgadas, 2019, 4 puertos Thunderbolt 3)

- MacBook Pro (15 pulgadas, 2018)

- MacBook Pro (13 pulgadas, 2018,

- MacBook Air (Retina, 13 pulgadas, 2020)

- MacBook Air (Retina, 13 pulgadas, 2019)

- MacBook Air (Retina, 13 pulgadas, 2018)

Si tienes uno de estos Macs, la única solución es utilizar una contraseña nueva, más larga, que requiera de muchos años para poderse averiguar con este programa que prueba muchas contraseñas. Cuanto más larga, menos probable será que la utilice o que la tenga en su diccionario de contraseñas utilizadas y filtradas de otros casos.

Si tienes un Mac anterior a estos modelos o con un procesasdor M1, M1 Max o M1 PRo, no te afecta este problema.